企业AD活动目录综合部署与运维实战

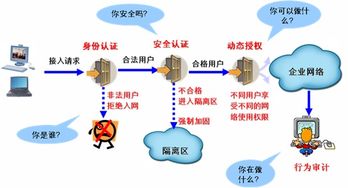

为满足公司网络技术服务需求,本实验旨在通过一个综合实例,详细演示如何在一个模拟的企业环境中规划、部署、配置与管理Active Directory(AD)活动目录服务。通过此实践,可系统性掌握AD的核心功能与高级特性,为构建安全、统一、高效的网络身份与资源管理体系奠定坚实基础。

一、 实验环境与需求分析

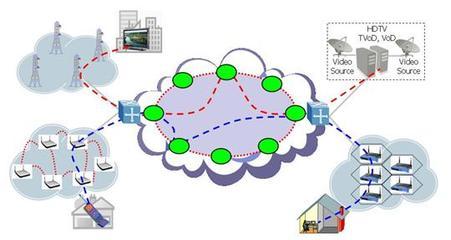

假设“智云科技”公司拥有总部与一个分支机构,需要建立统一的身份验证和资源管理平台。需求如下:

- 森林与域规划:创建一个名为

ZhiYunTech.com的根林和根域。考虑到分支机构网络稳定性,在其所在地部署一个额外的域控制器(DC)作为备用。 - 组织单位(OU)结构:根据部门(如:IT部、财务部、市场部)和资源类型(如:用户、计算机、组策略对象)创建逻辑清晰的OU层级。

- 用户与组管理:批量创建员工用户账户,并基于部门与角色(如:Domain Admins, Sales Users)创建安全组,实施组嵌套以实现权限的灵活分配。

- 组策略(GPO)应用:

- 为所有域计算机统一部署安全策略(如:密码复杂度、账户锁定策略)。

- 为“财务部”OU链接特定的GPO,限制USB存储设备的使用并映射网络驱动器。

- 为“IT部”OU的成员授予本地管理员权限。

- 域服务集成:部署DNS服务(与AD集成),并配置DHCP服务,实现客户端自动获取IP并加入域。

- 备份与灾难恢复:对系统状态及AD数据库执行备份,并模拟域控制器故障恢复场景。

二、 实验核心步骤实施

步骤1:部署第一台域控制器(DC1)

在总部服务器上安装Windows Server操作系统后,通过服务器管理器添加“Active Directory 域服务”角色。运行dcpromo或使用向导,将其提升为域控制器,创建新林和新域ZhiYunTech.com。安装过程中自动集成DNS服务。

步骤2:设计与创建OU结构

打开“Active Directory 用户和计算机”管理控制台,在域下创建顶层OU(如“公司部门”、“公司资源”)。在“公司部门”下创建子OU(IT、Finance、Marketing等),在“公司资源”下创建“客户端计算机”、“服务器”等OU。此结构便于后续管理和应用组策略。

步骤3:批量创建用户与组

使用PowerShell脚本或CSVDE/LDIFDE命令工具,批量导入员工用户账户,并将其放置于对应的部门OU中。创建全局安全组(如G<em>IT</em>Admins, G<em>Finance</em>Users),将相应用户加入组中。创建域本地组用于分配资源权限(如DL<em>Finance</em>Folder_Access)。

步骤4:配置与应用组策略

打开“组策略管理”控制台:

- 在域级别创建并编辑默认的域策略,配置账户密码策略。

- 链接新的GPO到“Finance” OU,通过“用户配置→首选项→Windows设置→驱动器映射”添加网络驱动器,并通过“计算机配置→策略→管理模板→系统→可移动存储访问”禁用USB存储。

- 链接GPO到“IT” OU,使用“受限制的组”策略或“计算机配置→首选项→控制面板设置→本地用户和组”,将

ZhiYunTech\G<em>IT</em>Admins组添加到本地Administrators组中。

步骤5:部署额外域控制器(DC2)与配置DHCP

在分支机构服务器上,将其加入域后,添加AD DS角色并将其提升为现有域的额外域控制器,实现目录复制与容错。在任一DC上安装DHCP服务器角色,创建作用域(如192.168.1.100-200),并配置选项(DNS服务器、域名),授权DHCP服务。

步骤6:客户端加入域与策略验证

将一台Windows 10/11客户端计算机的TCP/IP配置为自动获取(从DHCP),将其计算机账户加入ZhiYunTech.com域。使用域用户身份登录,验证:

- 财务部用户登录后自动映射网络驱动器且无法访问USB存储。

- IT部用户登录后在客户端计算机上具有管理员权限。

- 统一的密码策略生效。

步骤7:备份与还原操作

在DC1上使用Windows Server Backup或wbadmin命令行工具,执行系统状态备份。模拟DC1故障后,在另一台正常运行的成员服务器上,通过“目录服务还原模式(DSRM)”启动,利用备份文件执行AD的非权威还原或权威还原(如需恢复误删除的对象)。

三、 实验与技术服务价值

通过本综合实验,完整演练了AD活动目录从“零”搭建到日常运维的关键流程。它不仅实现了集中化的身份认证与权限管理,还通过组策略实现了桌面环境的标准化与安全加固,通过多DC部署保障了服务的高可用性。对于公司网络技术服务而言,熟练掌握AD的部署与管理,意味着能够为企业提供稳定可靠的身份基础架构,极大地简化了网络资源管理复杂度,提升了整体IT安全水平与运维效率,是构建现代化企业IT服务中心不可或缺的核心技能。

如若转载,请注明出处:http://www.akqgs.com/product/29.html

更新时间:2026-03-01 19:11:56